تُعدّ عملية التحول الرقمي فرصةً واعدةً للشركات. ومع هذه العملية، تواجه هذه الشركات العديد من مخاطر الاختراق وسرقة البيانات. وللتكيف مع هذه المخاطر في مجتمعٍ دائم التغير، يتعين على الشركات ضمان أمن شبكاتها، مما يُسهم في ضمان استدامة منصاتها المتطورة.

تم اكتشاف آلاف الثغرات الأمنية

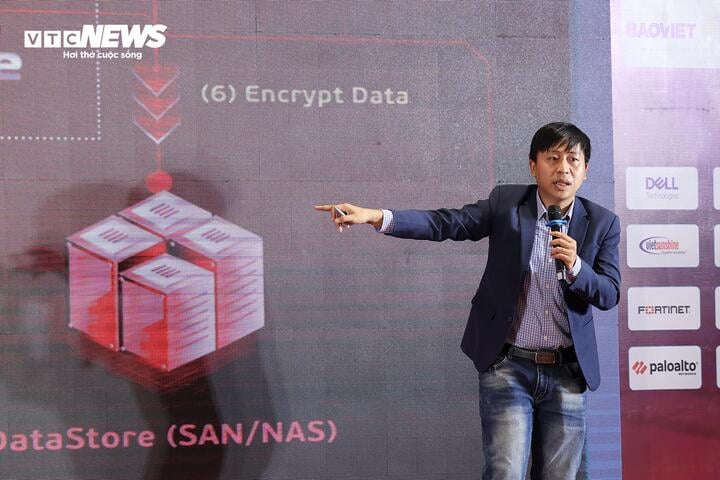

في ورشة عمل "الاستجابة للنظام وتعافيه بعد الكارثة" التي نظمها تحالف أمن المعلومات CYSEEX في 13 نوفمبر، قيّم السيد تران كوانغ هونغ، نائب مدير إدارة أمن المعلومات ( وزارة المعلومات والاتصالات )، الوضع قائلاً: " في السنوات الأخيرة، تحوّل التدريب من تدريب سلبي إلى تدريب عملي. ومن خلاله، تم اكتشاف العديد من الثغرات الأمنية، مما ساهم في الإنذار المبكر والكشف المبكر، مما عزز أمن النظام بشكل متزايد.

في الفترة القادمة، ستركز التدريبات على قدرات الاستجابة وقدرات التعافي المرنة. وبدءًا من عام ٢٠٢٤، لن تُجرى اختبارات على الأنظمة، بل ستُركز على تدريب الموظفين، وهو عامل أساسي في ضمان أمن المعلومات. ستكون هناك اختبارات أكثر تعمقًا وواقعية.

كما قدّم ممثل إدارة أمن المعلومات إحصائياتٍ تُفيد بأنه في عام ٢٠٢٣، نُظّمت أكثر من ١٠٠ دورة تدريبية، بمشاركة العديد من الوزارات والفروع والشركات. وتمّ الكشف عن ما يصل إلى ١٢٠٠ ثغرة أمنية عالية الخطورة (٥٤٨ ثغرة أمنية شديدة الخطورة، و٣٦٦ ثغرة أمنية عالية الخطورة). وفي حال اكتشاف هذه الثغرات من قِبل المخترقين أولاً، فسيكون خطر فقدان البيانات وتدمير النظام كبيراً للغاية.

السيد تران كوانج هونج - نائب مدير إدارة أمن المعلومات (وزارة المعلومات والاتصالات).

إن الاستعداد للاستجابة لحوادث الأمن السيبراني والتعافي منها أمر ضروري لضمان سلامة واستقرار أنظمة المعلومات ضد الهجمات المتطورة والخطيرة بشكل متزايد.

استهدفت سلسلة من هجمات برامج الفدية مؤخرًا أفرادًا وشركات في فيتنام. وتشير الإحصاءات إلى أنه في عام ٢٠٢٣، أُصيب أكثر من ٧٤٥ ألف جهاز ببرامج ضارة، مما أسفر عن خسائر بلغت ٧١٦ مليون دولار.

على وجه الخصوص، تعد برامج الفدية كخدمة (RaaS) نوعًا من البرامج الضارة التي توفر البرامج الضارة كخدمة مع زيادة سريعة في تقاسم الأرباح، مما أصبح تهديدًا خطيرًا يسبب أضرارًا كبيرة للشركات والمجتمع.

السيد نجوين شوان هوانج، رئيس تحالف CYSEEX.

قال السيد نجوين شوان هوانج، رئيس تحالف CYSEEX، نائب رئيس مجلس إدارة شركة MISA المساهمة، إنه تحت شعار "أفضل دفاع هو الهجوم الاستباقي"، نظم التحالف في عام 2024 بنجاح 9 تدريبات على 18 نظام معلومات مهم لأعضاء التحالف.

شهدنا خلال العامين الماضيين سلسلة من الهجمات الإلكترونية، لا سيما هجمات برامج الفدية. لا تقتصر هذه الهجمات على أمن المعلومات فحسب، بل تُعطّل أيضًا العمليات التجارية، مُلحقةً أضرارًا جسيمة بالوضع المالي للشركات وسمعتها ومكانتها.

وفي مواجهة هذه المخاطر، قال السيد هوانج إن الاستعداد وتحسين القدرة على الاستجابة للنظام واستعادته بعد وقوع الكارثة يشكلان مهمة عاجلة.

كل عمل هو هدف

أشار السيد نجوين كونغ كوونغ - مدير مركز العمليات الأمنية - شركة فيتيل للأمن السيبراني إلى أن العديد من الشركات الصغيرة لا تزال تشعر بالحرج الشديد عندما تعتقد أنها لن تكون هدفًا لمجموعات القراصنة.

يعتقد العديد من الشركات أنه إذا لم تكن تعمل في القطاع الاقتصادي أو لم تكن واسعة النطاق، فلن ينتبه إليها المتسللون. ومع ذلك، فإن أي قطاع أو شركة، مهما كان حجمها، ستصبح في النهاية هدفًا للهجوم.

وأضاف السيد نجوين كونغ كوونغ : "إن المجموعات المهاجمة التي لم تستثمر بشكل كافٍ ستستهدف الشركات الصغيرة لمهاجمتها والتسلل إليها بسهولة أكبر، في حين أن المجموعات المهاجمة الكبيرة ذات تكاليف التشغيل المرتفعة غالبًا ما تختار الشركات الكبيرة لمهاجمتها، من أجل الحصول على المزيد من الأموال من الشركات" .

السيد Nguyen Cong Cuong - مدير مركز SOC - شركة Viettel للأمن السيبراني.

وفقًا للإحصاءات، يستغرق المهاجمون في المتوسط ما يصل إلى ٢٧٥ يومًا لاختراق النظام قبل اكتشافهم. ومع ذلك، هذا مجرد متوسط. فبعض الأنظمة تستغرق ما يصل إلى عدة سنوات لاكتشافها.

في الواقع، عانت شركات كبرى حول العالم من ثغرات أمنية وتعرضت للاختراق. وهذا يُظهر ضرورة الاهتمام بإدارة هذه الثغرات وثغرات الأمن.

وأشار السيد كونج أيضًا إلى 5 نقاط ضعف شائعة لدى العديد من الشركات الشهيرة مثل عدم إجراء فحوصات الثغرات الأمنية للتطبيقات والبرمجيات التي تم تطويرها ذاتيًا أو التي تم التعاقد عليها من مصادر خارجية؛ واستخدام أنظمة تشغيل وتطبيقات تابعة لجهات خارجية ولكن عدم تحديث التصحيحات بانتظام.

يتم تعيين حسابات ذات امتيازات عالية الكثير من الحقوق غير الضرورية أو ترك الموظف الشركة ولكن لم يتم إلغاء الحساب؛ إعداد نظام خادم على نفس الشبكة، من السهل الوصول إلى الخوادم معًا وأخيرًا، حالة العديد من الأنظمة التي تجري نسخًا احتياطيًا للبيانات عبر الإنترنت، لذلك عند مهاجمتها، سيتم تشفير هذه البيانات على الفور.

السيد لو كونغ فو، نائب مدير VNCERT.

في الورشة، أشار السيد لي كونغ فو، نائب مدير VNCERT، إلى أن تقنيات الأمن لديها العديد من القيود، لأن تقنيات الهجوم والأنشطة تتغير بسرعة كبيرة ويصعب اكتشافها بسبب التشفير.

أول شيء عند مهاجمة النظام هو إيقاف تشغيل نظام التحذير من أجهزة المراقبة، لذلك نحتاج إلى التعامل بشكل استباقي مع الحادث قبل حدوثه، لتجنب أن يصبح الهجوم كارثة، خاصة في الوحدات ذات منصات النظام الكبيرة.

يستغرق التحكم في نظام معلومات المتسللين بأكمله وقتًا طويلًا، قد يصل إلى أسابيع أو سنوات. تُسهّل عملية "التنقيب" عن التهديدات تحديد هوية المهاجمين وتُقلّل مدة تواجدهم في النظام.

وأكد السيد فو أيضًا على أهمية البحث عن التهديدات في الكشف عن التهديدات الأمنية المحتملة.

إنها طريقة استباقية للبحث عن العلامات الخبيثة دون الاعتماد على تحذيرات مسبقة، والتغلب على قيود تقنيات الدفاع التقليدية.

يقلل البحث عن التهديدات من المدة التي يمكن أن يستمر فيها التهديد في النظام، مع تحسين القدرة على الاستجابة بسرعة للهجمات الإلكترونية المعقدة بشكل متزايد.

[إعلان 2]

مصدر

![[صورة] الأمين العام تو لام يعمل مع اللجنة الدائمة للجان الحزب الإقليمية في كوانغ بينه وكوانغ تري](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/6acdc70e139d44beaef4133fefbe2c7f)

![[صورة] الحصة التدريبية الأولى استعداداً للعرض العسكري احتفالاً بالذكرى الثمانين لليوم الوطني 2 سبتمبر](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/ebf0364280904c019e24ade59fb08b18)

![[صورة] أكثر من 124 ألف مرشح في هانوي يكملون إجراءات امتحان التخرج من المدرسة الثانوية لعام 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/fa62985b10464d6a943b58699098ae3f)

تعليق (0)