وكما ذكرت صحيفة فيتنام نت، قال ممثل إدارة أمن المعلومات بوزارة المعلومات والاتصالات في 5 يوليو/تموز إن حملة انتشرت خلال الأسبوع الماضي على الفضاء الإلكتروني الفيتنامي لخداع الناس لتثبيت تطبيقات مزيفة للحكومة والإدارة العامة للضرائب.

وبحسب تحليل خبراء من إدارة أمن المعلومات، فقد استخدمت المجموعة في الحملة المذكورة أعلاه لتطبيقات البرمجيات الخبيثة ".apk" الاحتيالية التي تنتحل صفة الإدارة العامة للضرائب وتطبيق الحكومة ، ما يقرب من 195 نظامًا مختلفًا لخداع الناس.

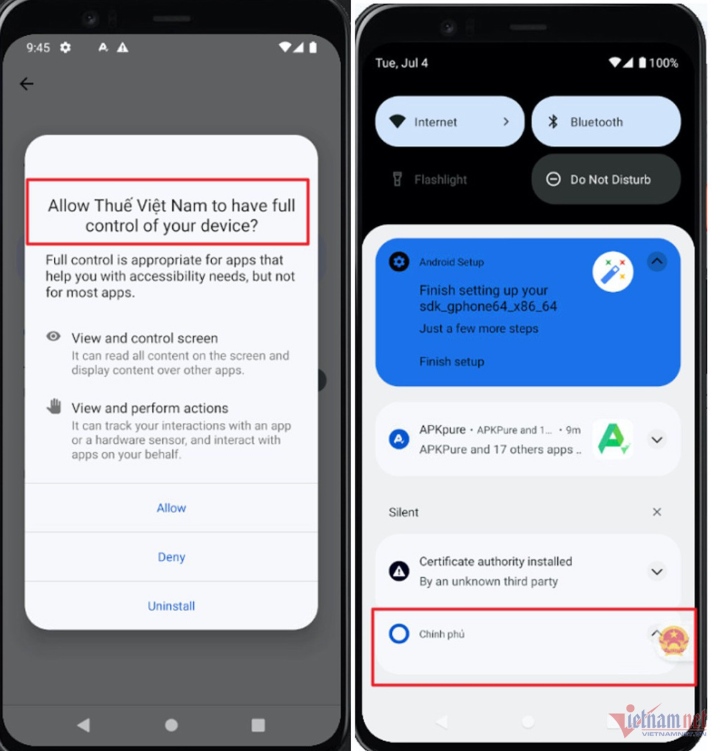

في حملة الاحتيال المُكتشفة حديثًا، بعد خداع الضحية للنقر على رابط تنزيل التطبيق المزيف، يُطلب من الضحية تثبيت التطبيق ومنحه صلاحيات كاملة. (الصورة: مقدمة من إدارة أمن المعلومات)

في مساء يوم 7 يوليو، إلى جانب تحديث المعلومات الجديدة حول زيادة عدد المستخدمين الذين تم اختراق حساباتهم المصرفية بسبب تنزيل وتثبيت برامج مزيفة، أوضح الخبير فو نغوك سون، المدير الفني لشركة NCS، كيف يمكن للبرامج الضارة أن تساعد المتسللين في التحكم عن بعد وتنفيذ أوامر تحويل الأموال على هاتف الضحية.

تحديدًا، ووفقًا لشرح الخبير فو نغوك سون، عادةً ما يُنشئ نظام التشغيل كل تطبيق على الهاتف في بيئة تشغيل آمنة (Sandbox) للتنفيذ. هذا يُساعد هذا التطبيق على عدم قراءة البيانات أو التداخل مع تشغيل التطبيقات الأخرى. هذا التصميم عالي الأمان يُساعد الهاتف على منعه من سرقة البيانات من التطبيقات في حال إصابته ببرمجيات خبيثة.

ومع ذلك، استغلّ قراصنة تصميمًا من جوجل في نظام أندرويد يُدعى "خدمة إمكانية الوصول"، والمُصمّم لمساعدة الأشخاص الذين يعانون من إعاقات بصرية أو حركية على استخدام هواتفهم الذكية. يستخدم القراصنة "خدمة إمكانية الوصول" لبرمجة برمجيات خبيثة قادرة على قراءة المحتوى والتفاعل مع تطبيقات أخرى. يُؤدي هذا إلى اختراق تصميم جوجل الأمني "الخاص بحماية البيانات".

وعلى الرغم من أن شركة Google سرعان ما أدركت خطورة خدمة إمكانية الوصول من خلال إزالة جميع التطبيقات تقريبًا التي تستخدم هذا الإذن على Google Play، إلا أن المتسللين وجدوا مرة أخرى ثغرة، وهي توزيع البرامج في أسواق غير رسمية - حيث لا تستطيع جميع إجراءات الرقابة التي تتخذها Google التدخل.

هذا هو السبب أيضًا وراء عدم توفر البرنامج الخبيث الذي سرق الأموال من الحسابات المصرفية في الحوادث الأخيرة في فيتنام على متجر جوجل بلاي، بل يُنشر عبر روابط تنزيل مباشرة لملفات .apk. بهذه الطريقة، يخدع المحتال المستخدمين لمنحهم صلاحيات الوصول للتطبيق المزيف. بعد منح هذه الصلاحيات، يتربص التطبيق المزيف كالجاسوس، ويجمع المعلومات، بل ويتحكم في التطبيقات المصرفية، ويدخل الحسابات وكلمات المرور، ثم رموز OTP لتحويل الأموال، وفقًا لتحليل الخبير فو نغوك سون.

بناءً على تحليل آلية عمل البرامج الضارة المُثبّتة في تطبيقات الحكومة والإدارة العامة للضرائب المزيفة، يُوصي الخبير فو نغوك سون المستخدمين بتوخي الحذر في الوقت الحالي عند طلب تثبيت البرامج، وخاصةً تلك التي تعمل على نظام أندرويد. وبشكل خاص، يُنصح بعدم منح حقوق الوصول إطلاقًا. لا تُلزم جميع تطبيقات البنوك أو الضرائب أو أي جهات أخرى المستخدمين بالحصول على هذا الحق.

وفي إطار الحديث عن شكل الاحتيال، والاستيلاء على أصول المستخدمين من خلال خداعهم لتثبيت تطبيقات مزيفة تحتوي على تعليمات برمجية خبيثة، أكد خبراء من شركة NCS أن هذا ليس شكلاً جديداً من أشكال الهجوم، إذ غالباً ما ينتحل المتسللون صفة وكالة أو منظمة لخداع المستخدمين لتثبيت تطبيقات مزيفة على هواتفهم.

بالإضافة إلى ذلك، تعمل التطبيقات المزيفة حاليًا فقط على نظام التشغيل Android، ورابط تنزيل البرنامج موجود خارج سوق تطبيقات CHPlay. لا تسمح هواتف iPhone حاليًا بالتثبيت من مصادر خارج سوق تطبيقات Apple Store، لذلك لا يتم مهاجمتها بهذه الطريقة.

لتجنب هذه الخدعة، ينصح الخبراء المستخدمين بالانتباه إلى بعض المبادئ: بالنسبة لهواتف أندرويد، يُثبّت التطبيقات فقط من خلال الدخول مباشرةً إلى CHPlay والبحث عن البرنامج المناسب هناك. وبالمثل، بالنسبة لهواتف آيفون، يُثبّت المستخدمون التطبيقات فقط من متجر Apple.

بالإضافة إلى ذلك، يُرجى من المستخدمين عدم النقر على الروابط الواردة عبر الرسائل النصية. في حال الشك، يُرجى إعادة التحقق لدى الجهات والهيئات المعنية عبر رقم الهاتف المُعلن رسميًا.

(المصدر: فيتنام نت)

مفيد

العاطفة

مبدع

فريد

الغضب

[إعلان 2]

مصدر

![[صورة] فنانون كوبيون يقدمون "حفلة" من مقتطفات كلاسيكية من الباليه العالمي في فيتنام](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/26/797945d5d20b4693bc3f245e69b6142c)

تعليق (0)