زيادة حادة في حملات الهجوم المستهدفة

الهجمات الموجهة - التي تستهدف أنظمة معلوماتية مهمة ذات بيانات هائلة وتأثير كبير، كانت ولا تزال أحد اتجاهات الهجوم التي اختارتها العديد من مجموعات القراصنة. ويتزايد هذا الاتجاه بشكل متزايد في ظل تحول العديد من المؤسسات والشركات إلى البيئة الرقمية، مع تزايد حجم أصول البيانات.

في الواقع، أظهر وضع الأمن السيبراني في العالم وفيتنام في الأشهر الأولى من هذا العام بوضوح الاتجاه المتزايد للهجمات المستهدفة على أنظمة الوحدات العاملة في قطاعات رئيسية مثل الطاقة والاتصالات وما إلى ذلك. على وجه التحديد، في فيتنام، في النصف الأول من عام 2024، تسببت الهجمات المستهدفة باستخدام برامج الفدية على أنظمة VNDIRECT وPVOIL وما إلى ذلك في حدوث اضطرابات في العمليات وأضرار مادية وصورية لهذه الشركات بالإضافة إلى الأنشطة لضمان الأمن السيبراني الوطني.

في معلومات تمت مشاركتها حديثًا، قال المركز الوطني لمراقبة الأمن السيبراني - NCSC التابع لإدارة أمن المعلومات، إن الوحدة سجلت مؤخرًا معلومات تتعلق بحملات هجوم إلكتروني تستخدم عمدًا برامج ضارة معقدة وتقنيات هجوم متطورة لاختراق أنظمة المعلومات المهمة للمنظمات والشركات، بهدف رئيسي يتمثل في الهجمات الإلكترونية وسرقة المعلومات وتخريب النظام.

في التحذير الذي تم إرساله في 11 سبتمبر إلى وحدات تكنولوجيا المعلومات وأمن المعلومات في الوزارات والفروع والمحليات والشركات المملوكة للدولة والشركات العامة وشركات الاتصالات ومقدمي خدمات الإنترنت والمنصات الرقمية والمؤسسات المالية والمصرفية، قدمت إدارة أمن المعلومات معلومات مفصلة حول حملات هجوم APT التي شنتها ثلاث مجموعات هجومية: Mallox Ransomware وLazarus وStately Taurus (المعروفة أيضًا باسم Mustang Panda).

وعلى وجه التحديد، إلى جانب تجميع وتحليل سلوكيات الهجوم لمجموعات الهجوم في 3 حملات هجومية مستهدفة تستهدف أنظمة معلوماتية مهمة بما في ذلك: حملة الهجوم المتعلقة ببرنامج Mallox ransomware، وحملة مجموعة Lazarus باستخدام تطبيقات Windows التي تنتحل صفة منصات مؤتمرات الفيديو لنشر العديد من أنواع البرامج الضارة، وحملة مجموعة Stately Taurus التي تستغل VSCode لمهاجمة المنظمات في آسيا، قدمت وزارة أمن المعلومات أيضًا مؤشرات الهجوم الإلكتروني - IoC حتى تتمكن الوكالات والمنظمات والشركات في جميع أنحاء البلاد من مراجعة واكتشاف المخاطر المبكرة للهجمات الإلكترونية.

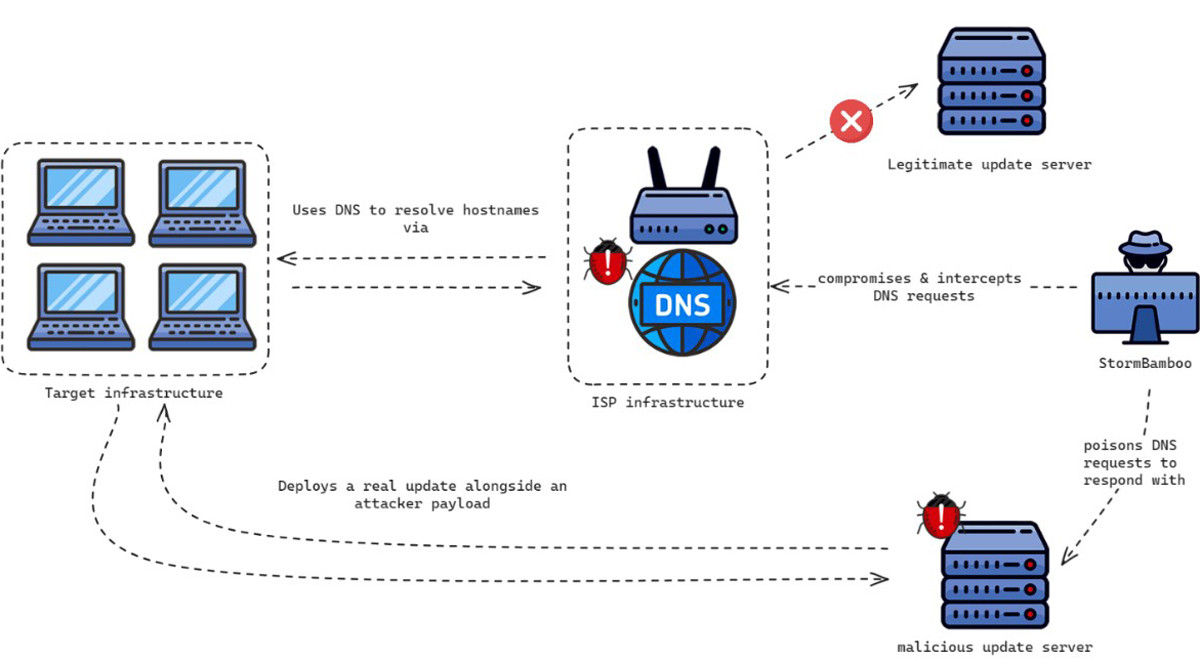

قبل ذلك بقليل، في أغسطس 2024، أصدرت إدارة أمن المعلومات أيضًا تحذيرات مستمرة بشأن حملات هجومية مستهدفة خطيرة أخرى مثل: الحملة التي تستخدم تقنية "AppDomainManager Injection" لنشر البرامج الضارة، والتي تم تحديدها على أنها مرتبطة بمجموعة APT 41 وتؤثر على المنظمات في منطقة آسيا والمحيط الهادئ ، بما في ذلك فيتنام؛ حملة الهجوم الإلكتروني التي نفذتها مجموعة APT StormBamboo، والتي استهدفت مزودي خدمة الإنترنت، بهدف نشر البرامج الضارة على أنظمة macOS وWindows الخاصة بالمستخدمين وبالتالي السيطرة على المعلومات المهمة وسرقةها؛ حملة الهجوم الإلكتروني التي نفذتها مجموعة هجوم APT MirrorFace، وكان "الهدف" هو المؤسسات المالية ومعاهد الأبحاث والشركات المصنعة...

وتُعد المعلومات المتعلقة بمجموعات الهجوم المستهدفة التي تستهدف المؤسسات والشركات الكبيرة في فيتنام أيضًا أحد المحتوى الذي تركز عليه شركة Viettel Cyber Security في تحليله ومشاركته في التقرير حول حالة أمن المعلومات في فيتنام في النصف الأول من هذا العام.

على وجه التحديد، يُظهر تحليل أجراه خبراء في شركة فيتيل للأمن السيبراني أنه في النصف الأول من عام 2024، قامت مجموعات هجمات التهديدات المتقدمة المستمرة (APT) بتحديث الأدوات والبرامج الضارة المستخدمة في حملاتها. وبناءً على ذلك، فإن أسلوب الهجوم الرئيسي لمجموعات التهديدات المتقدمة المستمرة (APT) هو استخدام مستندات وبرامج مزيفة لخداع المستخدمين ودفعهم إلى تثبيت برامج ضارة؛ والتقنية الشائعة التي تستخدمها العديد من المجموعات هي التحميل الجانبي لملفات DLL، مستغلةً ملفات قابلة للتنفيذ نظيفة لتحميل ملفات DLL ضارة أو من خلال ثغرات أمنية CVE.

تشمل مجموعات APT التي تم تقييمها بواسطة النظام التقني لشركة Viettel Cyber Security على أنها ذات تأثير كبير على الشركات والمؤسسات في فيتنام في الأشهر الأولى من عام 2024 ما يلي: Mustang Panda و Lazarus و Kimsuky و SharpPanda و APT32 و APT 28 و APT27.

إجراءات لمنع المخاطر المبكرة لتعرض النظام لهجوم من قبل APT

في تحذيراتها من هجمات التهديدات المتقدمة المستمرة (APT)، أوصت إدارة أمن المعلومات الوكالات والمؤسسات والشركات بإجراء عمليات تفتيش ومراجعة لأنظمة المعلومات التي تستخدمها والتي قد تتأثر بحملة الهجوم. وفي الوقت نفسه، ينبغي عليها مراقبة المعلومات المتعلقة بحملات الهجمات الإلكترونية بشكل استباقي لاتخاذ إجراءات مبكرة للوقاية من خطر التعرض للهجوم.

وفي الوقت نفسه، يوصى أيضًا للوحدات بتعزيز المراقبة وإعداد خطط الاستجابة عند اكتشاف علامات الاستغلال والهجمات الإلكترونية؛ ومراقبة قنوات التحذير للسلطات ومنظمات أمن المعلومات الكبيرة بانتظام للكشف الفوري عن مخاطر الهجمات الإلكترونية.

في سياق الهجمات الإلكترونية، بما في ذلك الهجمات المستهدفة، التي تتزايد باستمرار على مستوى العالم وفي فيتنام، أوصى خبراء أمن المعلومات أيضًا المنظمات والشركات المحلية بعدد من التدابير للتركيز عليها لتقليل المخاطر والحفاظ على استمرار الإنتاج والأنشطة التجارية.

وتشمل هذه المهام: مراجعة العمليات والأنظمة لإدارة بيانات العملاء والبيانات الداخلية؛ ومراجعة علامات التطفل على النظام بشكل استباقي، واكتشاف مجموعات الهجوم المستهدفة والاستجابة لها في وقت مبكر؛ ومراجعة وتحديث إصدارات البرامج والتطبيقات التي تحتوي على ثغرات أمنية ذات تأثيرات خطيرة...

[إعلان 2]

المصدر: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[صورة] الأمين العام تو لام يعمل مع اللجنة الدائمة للجان الحزب الإقليمية في كوانغ بينه وكوانغ تري](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/6acdc70e139d44beaef4133fefbe2c7f)

![[صورة] الحصة التدريبية الأولى استعداداً للعرض العسكري احتفالاً بالذكرى الثمانين لليوم الوطني 2 سبتمبر](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/ebf0364280904c019e24ade59fb08b18)

![[صورة] أكثر من 124 ألف مرشح في هانوي يكملون إجراءات امتحان التخرج من المدرسة الثانوية لعام 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/6/25/fa62985b10464d6a943b58699098ae3f)

تعليق (0)